特定のページに大量のアクセスが

「Webサーバーは常に悪意のある攻撃の危険にさらされている」と言われている。

いつもの日課である、アクセス解析をしてみると「Nextcloudの調整」の記事に大量にアクセスが来ていた。

やったー、うれしい!

と一瞬喜んだのであるが、よーく見てみると、

(67回までは目視確認できましたがそれ以上は画面が更新されて困難)

・ ただしIPアドレスは全て異なるので別々の端末から。

・ アクセスは全てアンドロイド系の端末から。

通常、おっさんの使っているアクセス解析プラグインでは記事のタイトルをクリックすると、対象期間内の指定した記事に関連するすべてのアクセスが表示されるのはずなのだが、今回は1件しか表示されない。

悪意のありそうなアクセスの一例として次のようなものがあった。

中略

**/LIKE/**/’Kdyv

何をやろうとしているのかわからないが文字コードを使ったり条件式などが入っている。

あやしー

調べてみると

プラグインアプリだけでは、詳細が分かりにくいので、terminalで詳細に生ログを調べてみた。自宅サーバーはこんなことが簡単にできるのでいい。レンタルサーバーだとファイルのアクセスに制限がかかったり、面倒だったりする。

2021/5/29 1時46分 6秒から1時56分 4秒にかけて1460回のアクセスがあった。

#less ssl_access_log-20210515 | grep ‘p=1814’ | cut -c -80

#less ssl_access_log-20210515 | grep “p=1814” | cut -c -80 (2021.6.23 訂正後)

95.181.150.84 – – [29/May/2021:01:46:06 +0900] “GET /blog/?p=1814%27%29+AND+1%3D

185.77.220.165 – – [29/May/2021:01:46:10 +0900] “GET /blog/?p=1814%2F%2A%2A%2F%2

83.171.255.156 – – [29/May/2021:01:46:11 +0900] “GET /blog/?p=1814%2F%2A%2A%2F%2

85.209.151.251 – – [29/May/2021:01:46:11 +0900] “GET /blog/?p=1814%2F%2A%2A%2F%2

45.67.213.139 – – [29/May/2021:01:46:11 +0900] “GET /blog/?p=1814%2F%2A%2A%2F%2F

45.148.125.165 – – [29/May/2021:01:46:11 +0900] “GET /blog/?p=1814%2F%2A%2A%2F%2

~ 中略

45.134.175.202 – – [29/May/2021:01:55:55 +0900] “GET /blog/?p=1814%2F%2A%2A%2F%2

85.208.86.168 – – [29/May/2021:01:56:04 +0900] “GET /blog/?p=1814%2F%2A%2A%2F%27

133.218.198.130 – – [29/May/2021:03:44:49 +0900] “GET /blog/?p=1814 HTTP/1.1” 20

上記結果をファイル (log.txt)にして、正常なアクセスは手作業で削除、不正と思われるアクセスのみを残す。

不正アクセスの回数を確認してみる。

#wc log.txt

1460 10220 118260 log.txt

約10分間に1460回の不正アクセスがあったと思われる。1秒間に約2.4回の頻度である。

月間に換算すると約630万アクセスくらいのアクセス頻度である。おっさんちの非力な中古自宅サーバでもこれくらいのアクセスに耐えられそう??とわかると少しうれしくもある。あくまで自分に都合よく見積もっての話ではあるけど。

なお、当然のことかもしれないがGogleアナリティクスでは、この不正なアクセスは検出できていない。WordPressのアクセス解析プラグインで異常が発見できただけである。

ただし、ソフトやプラグイン同士の相性、バッティングもあるので注意が必要。

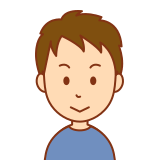

不正アクセスのアクセス元IPアドレス

不正アクセスのIPアドレスの一部は次の通り。広範囲にまんべんなくアクセス元IPアドレスが分散している感じである。

不正アクセスのIPアドレスの個数を求めてみると端末676台分もあった。

676 676 9556

以上の事から

複数のアンドロイド系モバイル端末から、自宅サーバーの特定のページに、短期間で大量のアクセスがあった(仕掛けられた)と思われる。

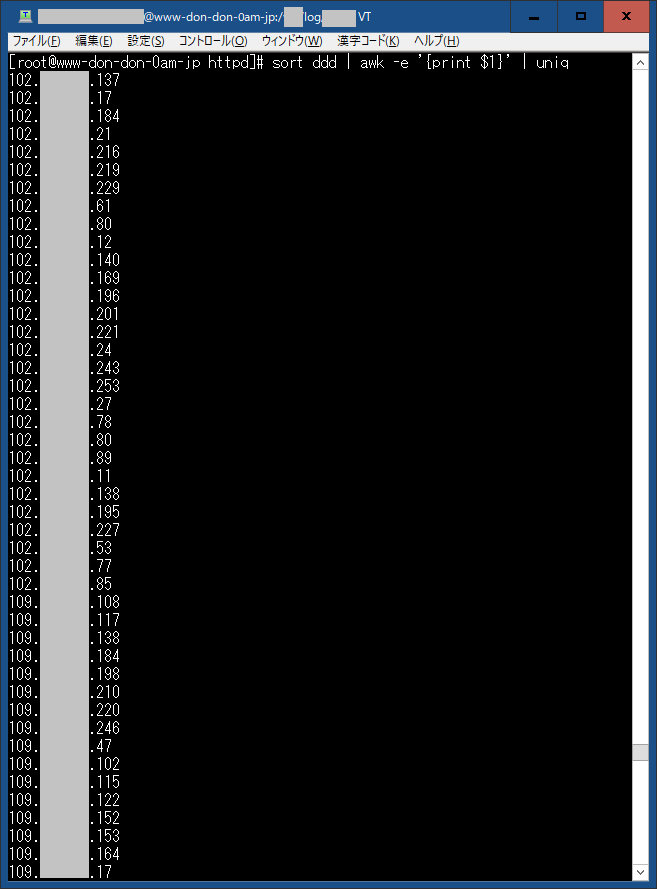

Webサーバーに大量のアクセスを集中させ、機能低下やダウンを狙った攻撃と言えばDos攻撃、とかDDoS攻撃という言葉を聞いたことがある。

これってDDoS攻撃なのか?

調べてみると、Dos攻撃は1台の端末からサーバーに大量のアクセスを行うのに対してDDoS攻撃は、複数の端末からサーバーに大量のアクセスをして、サーバーに負荷を与えて、サーバーの機能を妨害、ダウンさせる事らしい。

まさに先程のイメージ図と似ている。

たぶん、これがDDoS攻撃なのだろう!

独り言

ところで、DDoS攻撃をかけるには、携帯電話やタブレットを何らかの形で踏み台にして、特定のサーバーを攻撃するようなプログラムを仕込んでおく必要があるはず?

さらに、攻撃を一斉に仕掛けるためには日時を指定して行われるのか、誰かが指示、何かが引き金(トリガー)を引くことによって攻撃が発動されるのだろうか?

おっさんちのしょぼい自宅サーバーにDDoS攻撃をかけたところで何の得があるのだろうか?

対策は

DoS攻撃は1台の端末からの大量アクセスなので、その端末のIPアドレスをブロックしてやれば、問題は解決しそうである。

しかし今回のDDoS攻撃の場合は、大量の端末(今回は676台の端末)からのアクセスの為、ブロックが困難である。

加えて、携帯やタブレットなどのモバイル端末は移動が避けられないのでIPアドレスも日によって、モバイル端末の位置、場所によって変化するのでブロックするのはさらに困難である。

どうすれば、いいんですかねー

続く これってDDoS攻撃なの?我が家にDDoSがやってきた No2

コメント