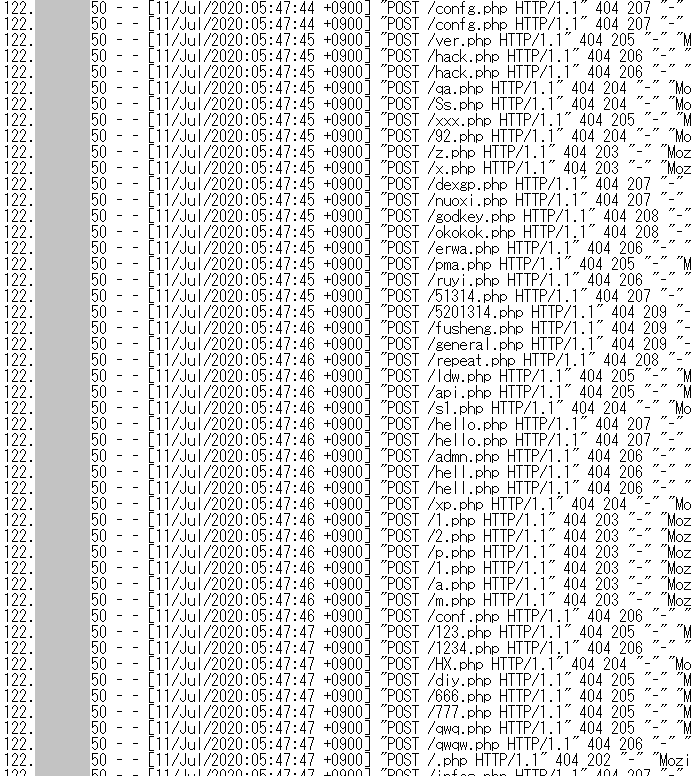

久しぶりに自宅サーバーのアクセスログを見てみると404エラーがたくさんある。

何が、どこでエラーになってるの?

phpのスクリプトを実行しようとして、そんなものないよ!と断られているようす

である。

実行しようとしたphpの名前

一部例をあげると、

x.php、z.php、l.php

2.php、123.php、1234.php、666.php、777.php

config.php、ver.php

など単純な名前となっている。またconfig.phpは、よく知られた名前や使いそうな名前である。

アクセスログ

それにしても、明らかにおかしい、不正アクセス、ハッキング?を試みてるのか。

IPアドレスから中国からのアクセスとまでは検討がつくがそれ以上は不明。

よくスクリプトのテストをする場合など、とりあえずの簡単な名前を付けてテストする事がある。そのスクリプトをドキュメント・ルートにとりあえずおいて実行してる人も多いのではないのだろうか?

ハッカーはそんな人間の心理や習性を利用しているのか?

サーバー管理者のテストスクリプトを実行して、情報を得ようとしているのか?

何をしようとしているのだろうか?目的は?

なんて事を考えてしまう。

見ずらいけれど、たまに、生のログも見ないとダメだねー。既成のアプリやプラグインではチェックできない内容も、人間の違和感、野生の感で不正を見つけれることもある。

テストスクリプトは適度な文字数のファイル名を付ける。

テストスクリプトはドキュメント・ルートに置かない

コメント