自宅サーバーのメンテナンスをしている。

といっても大したことはしていないのであるが...

日曜日の割にアクセスが多い

いつものようにワードプレスのプラグインslimstatでアクセス状況を見ていると、今日は日曜日の割にアクセスが多い。

「おっさんのブログ」は「趣味とくらし」のサブタイトルが付いているのだが、自分の思惑とは少々ベクトルが異なり、「問題解決やサラリーマン?が仕事中に利用される事が多い」と自分では分析している。そんな「おっさんのブログ」がなぜが日曜なのにアクセスが朝から多いのである。

【PR】

調べてみると、海外からのクローラーかそれに似たようなアクセスと思われた。せかっくなので、ついでに生のログを見てみる。生のログは1件当たりの文字数が多く画面上の1行以内に収まらなかったりするので非常に見ずらい。けれど解析ソフトでは発見しにくいサイトの弱点や不正アクセスを生のアクセスログで見付けられることがある。

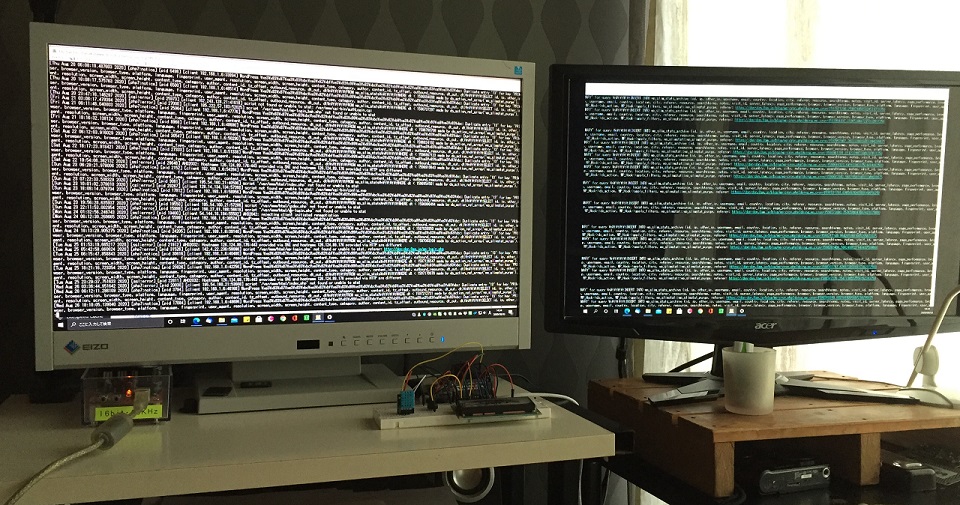

デュアルモニターで2画面いっぱいにターミナル画面を使えば、横400文字以上をターミナルで表示する事ができ1アクセス1行に収める事も可能で複数行にわたるログの見づらさは若干改善できる。

アクセスエラーのログを見ていると、結構派手にエラーが出ている。あまりに多く、何が問題なのかを見失ってしまいそうだ。

アクセスエラーには2種類あるように思う

1つは、プログラムや設定などWebサイト内部のエラー、もう1つは不正アクセスなどの外部に起因するエラーである。

今回はおっさんの乏しい知識と経験で(-_-;)、不正アクセスなどの外部に起因するエラーに眼を光らせて観察してみる。

するとなんか見えてきた。

おっさんのワードプレスの管理画面に不正ログインしようとしているヤツがいる

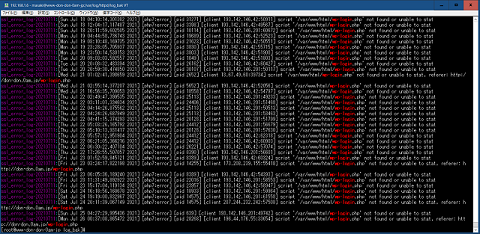

不正アクセスの記録

~not found or unable to stat, referer: http://don-don.0am.jp/wp-login.php

などと表示されている部分でワードプレスの管理画面にアクセスしようとしているのだ。

IPの情報はある程度しかあてにならないけれど、海外、オランダからのお客様?である。

何で、こんな弱小ブログを狙うのか?血も涙もない機械なので無作為に攻撃してきているのだろうか。

grepやwcなどのUNIXコマンドを使って生ログを整理してみる。

# grep wp-login ssl_error_log-2021* | wc

不正ログイン追加対策

とりあえず、.htaccessで特定IPをブラックリストとして登録する事にした。

~中略~

deny from 193.142.〇〇.○○〇〇.○○は不正ログインしようとしたIPアドレス

コメント